이정원 이글루시큐리티 마케팅팀장

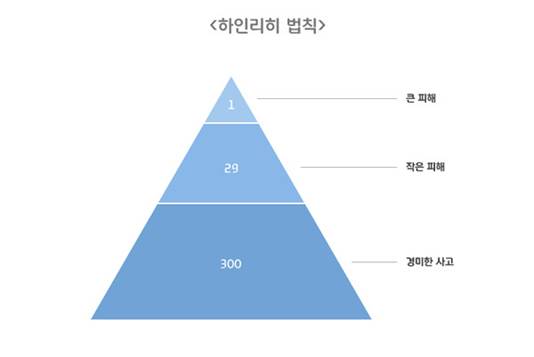

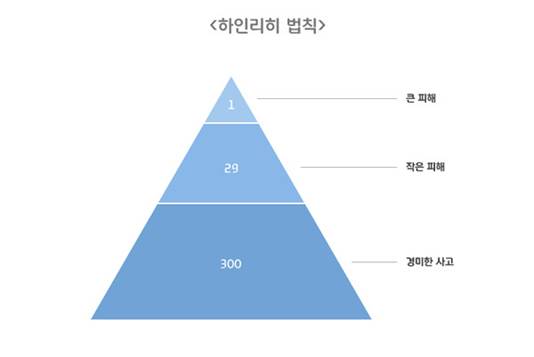

‘1:29:300’

대형사고 1건이 일어나기 전에 그와 관련된 경미한 사고가 29번 발생하고, 이에 앞서 300건 이상의 사소한 징후가 나타난다는 ‘하인리히(Heinrich)의 법칙’을 나타내는 숫자다. 보험사 직원이었던 하인리히는 수많은 산업재해 사례를 분석해 본 결과, 큰 재해가 발생하기 전에는 반드시 이를 암시하는 전조 현상이 일어났다는 사실을 발견했다.

이 법칙은 정보 보안 분야에도 적용될 수 있다. 사이버 공격이 점차 다양해지면서 정교해지고 있는 만큼, 단 1건의 이상 행위를 놓치는 것만으로도 기업 인프라 전체가 다운되거나 주요 정보가 유출되는 대형 보안 사고가 발생할 수 있기 때문이다. 보안이 취약한 장비나 임직원을 공격의 교두보로 삼고 지속적으로 시간을 들여 악성코드를 잠복, 은닉시키는 방법으로 기업 내 장악력을 확대해 나가는 방식이다.

이와 같은 보안 환경의 변화는 보안 관리자로 하여금 기업에서 일어나는 모든 이상 징후를 낱낱이 살펴보고 대형 보안 사고가 일어날 수 있는 잠재적 가능성을 차단할 수 있는 지능형 보안 체계를 마련할 것을 요구하고 있다. 이와 같은 배경에서, 이기종의 정보보호시스템에서 수집되는 방대한 보안 데이터를 저장, 검색 및 분석하는 통합보안관리 솔루션에 대한 관심이 지속적으로 이어지고 있다.

통합보안관리 솔루션 왜 필요할까

디지털 정보가 폭증하는 빅데이터 시대 도래에 발맞춰, 많은 기업들이 기업의 효율성과 생산성을 높이고자 새로운 IT 시스템과 솔루션을 적극적으로 도입하고 있다. 인터넷에 연결된 수많은 기기와 애플리케이션에서 수집되는 정형, 비정형, 반정형 데이터를 클라우드에 저장해 분석하고, 모바일 기기를 통해 언제 어디서나 원하는 정보에 접속하기 위함이다.

그리고 이러한 IT 환경의 변화는 기업에게 이전에는 경험하지 못했던 새로운 보안과제를 제시하고 있다. 이전에 비해 훨씬 다양한 IT 인프라를 활용하고 더 많은 정보를 수용하게 된 만큼, 공격자가 비집고 들어올 수 있는 틈과 노릴만한 정보가 더 많아졌기 때문이다. 이에 많은 기업들이 기업의 보안성을 높이고자 방화벽, 침입탐지/방지시스템, 웹 애플리케이션 방화벽, 디도스(DDoS) 대응 장비, DB보안 솔루션 등 다양한 보안 시스템을 도입하고 있는 상황이다.

하지만, 단일 보안 솔루션 도입은 지능화된 사이버 위협을 막아내는데 한계가 있을 수 있다. 공격자가 표적으로 삼은 기업과 조직은 물론, 도입된 보안 제품에 대한 사전 정보를 수집하고 공격을 감행할 뿐더러, 침투에 성공한 후에도 원하는 목표를 달성할 때까지 기업 내부 시스템들을 옮겨 다니며 정체를 은닉하기 때문이다. 즉, 단일 보안 솔루션 도입만으로는 공격자의 행위를 정확하고 빠르게 탐지하는 것과 더불어 어떤 정보가 얼마나 많이 유출됐는지 파악하기 어려운 것이 사실이다.

특히, 한정된 시간과 예산 내에서 다양한 보안 장비를 개별적으로 운영 및 관리하고, 디도스(DDoS), APT 공격, 악성코드, 내부정보 유출 등 다양한 형태의 신종 위협에 선제적으로 대응해야 한다는 점 역시 방어자의 어깨를 무겁게 만드는 문제다. 즉, 최대한 많은 이벤트를 자동화해 처리하고, 우선적으로 해결해야 할 이슈 및 위협 요소들을 직관적으로 빠르게 인지할 수 있는 보안 체계가 마련돼야 한다.

이와 같은 배경에서 보안 솔루션들이 생성하는 모든 이벤트를 한 곳에 모아 통합적으로 분석하고, 우선적으로 해결해야 할 이슈 및 위협 요소들을 빠르게 인지할 수 있게 지원하는 통합보안관리 솔루션의 역할이 점점 커지고 있다. 모든 보안 위협 정보를 철저히 조사하고 이를 한 곳에서 모아 분석함으로써 보다 효율적인 대응을 하기 위해서다.

통합보안관리 솔루션의 주요 활용 방안

통합보안관리 솔루션은 개별 보안 장비에서 생성되는 모든 로그를 수집하고, 한 곳에 저장하며 이를 통합적으로 분석하는 기능을 제공하고 있다. 분석 방식은 크게 개별 보안 장비의 이상 징후를 판별하는 ‘룰셋 기반 분석’과 여러 장비에서 생성된 데이터를 통합적으로 분석하는 ‘상관관계 분석’으로 나눌 수 있다.

기존 사례 분석 결과에 기반한 룰셋 분석은 미리 설정된 룰 기반으로 임계치를 넘는 이상행위를 탐지하기 때문에, 임계치 이하의 규모로 진행되는 공격은 막을 수 없다는 한계점을 가지고 있다. 반면, 상관관계 분석은 이기종의 보안 장비에서 실시간으로 수집되는 로그와 이벤트 간의 상관관계를 분석해 각 공격 단계별 위협 상황을 다양한 관점에서 파악하게 함으로써, 룰셋 기반 분석으로는 탐지하지 못하는 위협을 찾아내는데 유용하게 활용될 수 있다.

보다 효율적으로 상관관계 분석을 수행하기 위해서는 시나리오의 완성도를 지속적으로 높이는 노력이 요구된다. 기업의 IT 환경 및 사업 여건이 제각기 다른 만큼, 개개의 사이트에 최적화된 룰을 마련하고 적용할 수 있어야 하기 때문이다.

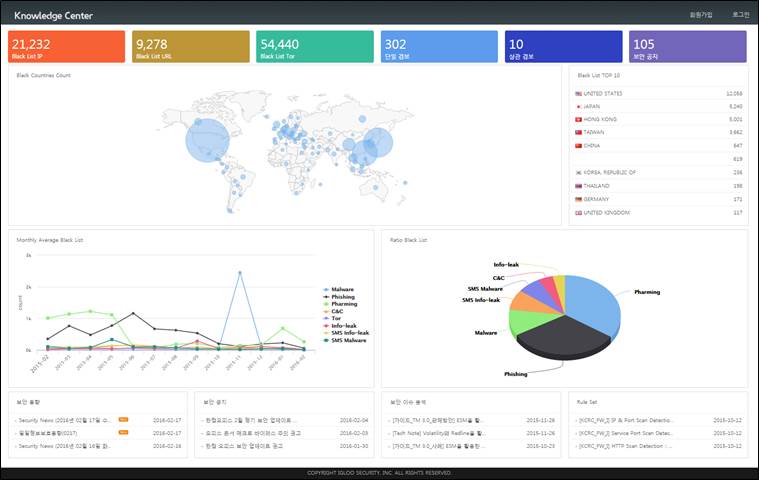

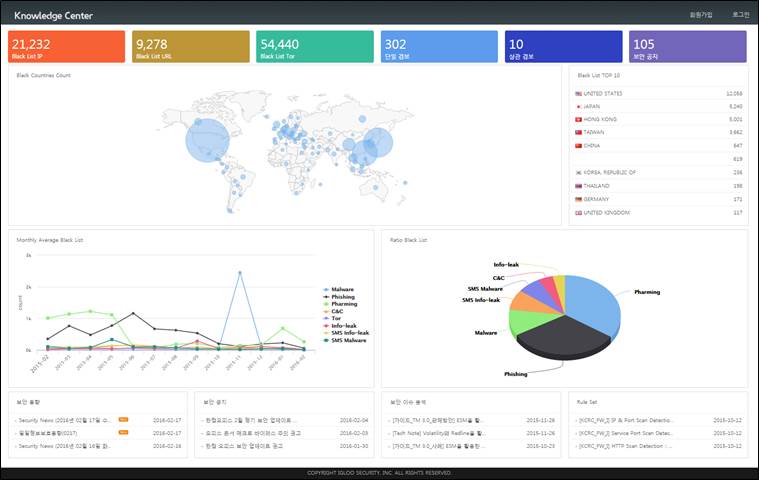

이에 최신 외부 위협과 기업 내부의 위험 상황, 기존의 사고 사례 및 룰셋을 통합적으로 분석해 기업에 맞춤화된 룰셋을 제공하고자 하는 노력은 계속되고 있다. 이글루시큐리티 역시 위협정보 공유센터인 ‘Knowledge Center’를 통해 다양한 사이트에서 수집한 정보에 기반, 보안 정책 룰을 지속적으로 업데이트해서 고객사에 제공하고 있다.

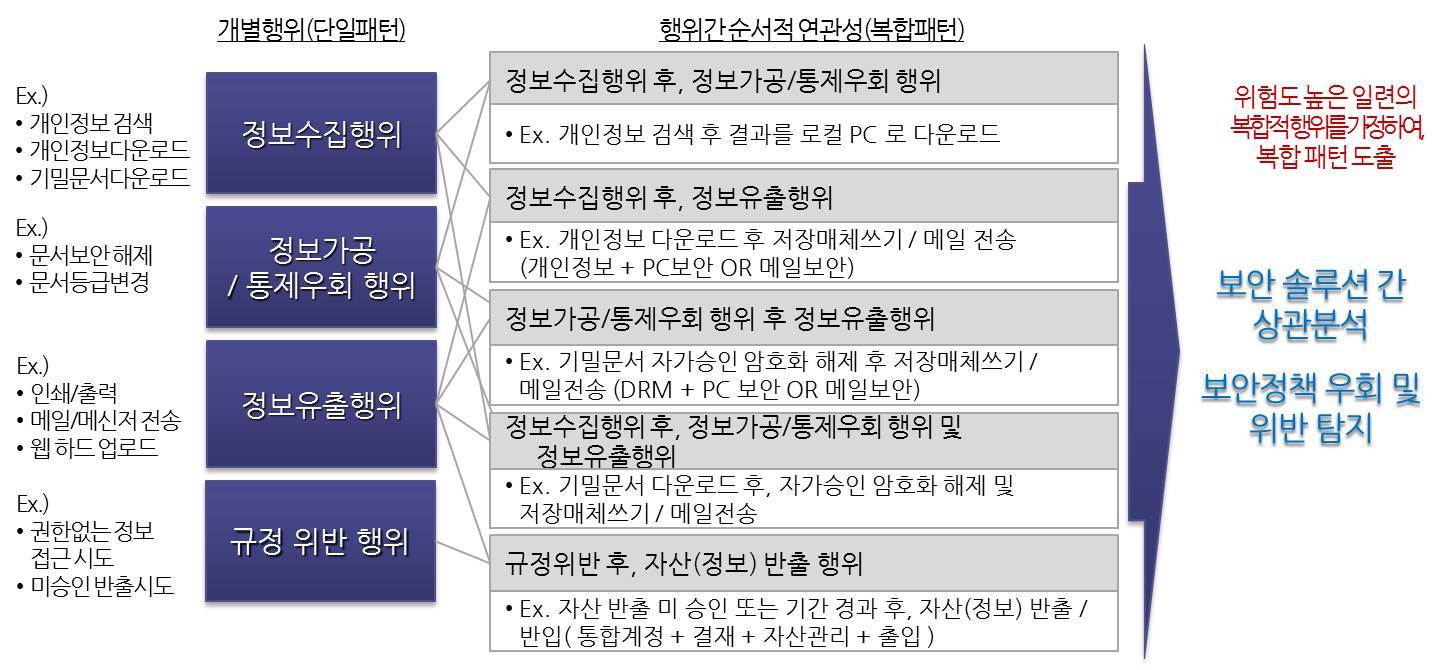

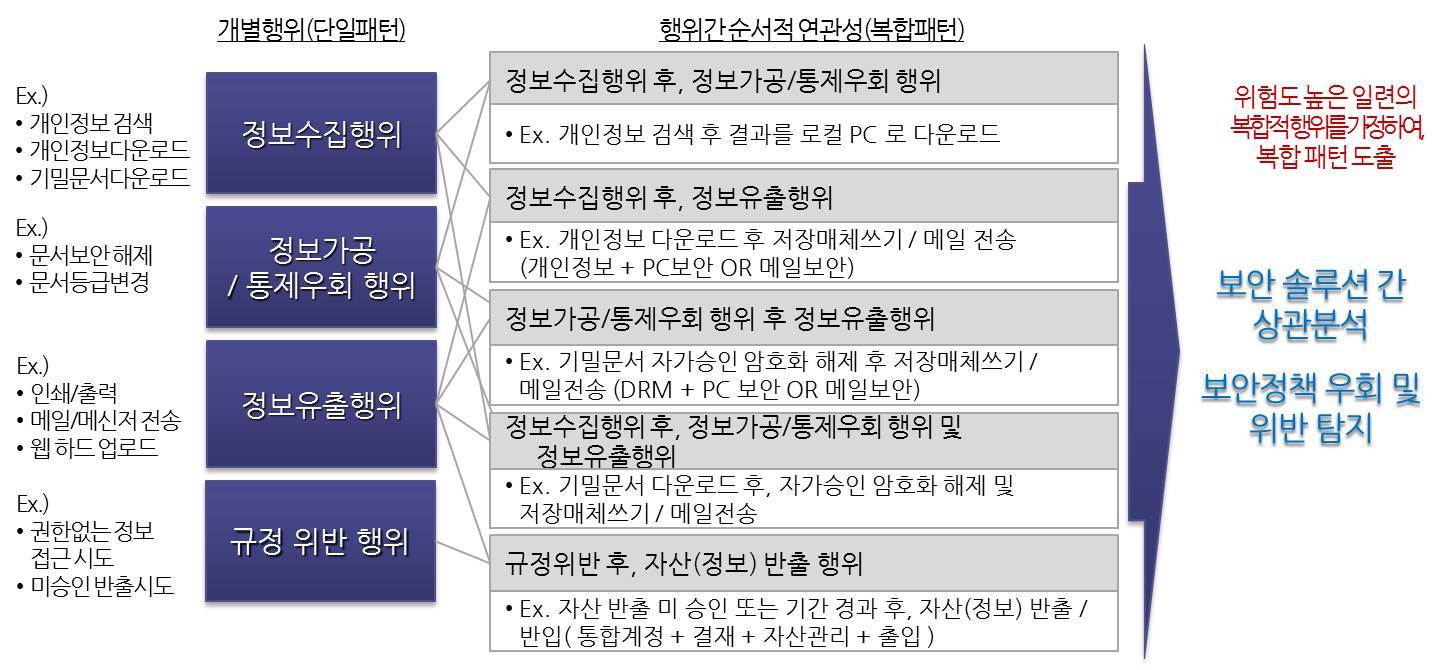

통합보안관리 솔루션은 외부 위협은 물론 내부 인가자에 의한 악성 행위를 탐지하는데 유용하게 활용될 수 있다. 로그인, 저장 매체 사용, 메일, 메신저 및 데이터 전송 기록 등의 기업 내부 정보 활용 패턴을 연관적으로 분석해 악의적 의도가 없는 정상 패턴을 설정하고, 이를 벗어나는 오남용 패턴을 찾아내는 식이다. 비인가 단말기로 이용 시간 외 접속을 시도한다거나, 사용자의 업무와 관련이 적어 열람 권한이 없는 자료에 대해 비정상적 열람 시도를 빈번히 반복하는 등의 행위가 이에 포함된다.

또한, 최근에는 컴플라이언스 준수를 위해 통합보안관리 솔루션을 도입하는 사례도 늘고 있다. 개인정보보호법의 하위기준인 ‘개인정보의 안전성 확보조치 기준’에 따르면, 개인정보를 취급하는 모든 사업자들은 사용자의 접속 로그를 안전하게 보관하고, 접속 기록을 6개월마다 한 번 이상 점검해야 하는 의무를 가지고 있다.

통합보안관리 솔루션의 진화

통합보안관리 솔루션은 기업의 보안성과 효율성, 그리고 사용자의 편의성을 높이는 방향으로 발전을 거듭하고 있다. 로그 데이터의 실시간 압축 저장, 빠른 검색 등의 기능을 강조했던 과거와는 달리, 최근에는 사용자가 직접 수행해야 하는 수동적인 업무를 줄이고 보다 신속하게 위협을 탐지하고 대응할 수 있도록 통합보안관리 솔루션의 활용도를 높이는데 큰 비중을 두는 모양새다.

보안성, 효율성, 편의성이라는 세 마리의 토끼를 잡기 위해서는 베스트 프랙티스, 즉 다년간에 걸쳐 축적되고 검증된 운영 방식과 모범 사례 도입이 요구된다. 다만 각각의 산업별로 보안 업무 환경에 차이가 있는 만큼, 통합보안관리 솔루션을 도입하고자 하는 기업은 해당 솔루션이 조직의 업무와 여건에 부합하는 베스트 프랙티스를 제공하는지의 여부를 우선적으로 따져볼 필요가 있다. 일괄적으로 적용되는 베스트 프랙티스가 모든 산업과 조직에 적합하다고 볼 수는 없기 때문이다.

실제로 글로벌 벤더가 제시하는 표준화된 베스트 프랙티스의 경우 한국이 아닌 미국의 보안 환경에 맞춰져 있는 만큼, 국내 실정에 맞지 않는 부분도 적지 않은 것으로 보인다. 이와 같은 배경에서 이글루시큐리티는 10여년 넘게 다양한 기업, 조직의 요구사항을 반영하며 보안관제 서비스를 수행해온 경험과 노하우를 토대로, 기업의 업무와 여건에 맞춤화된 기능과 프로세스를 제공하는데 중점을 두고 있다.

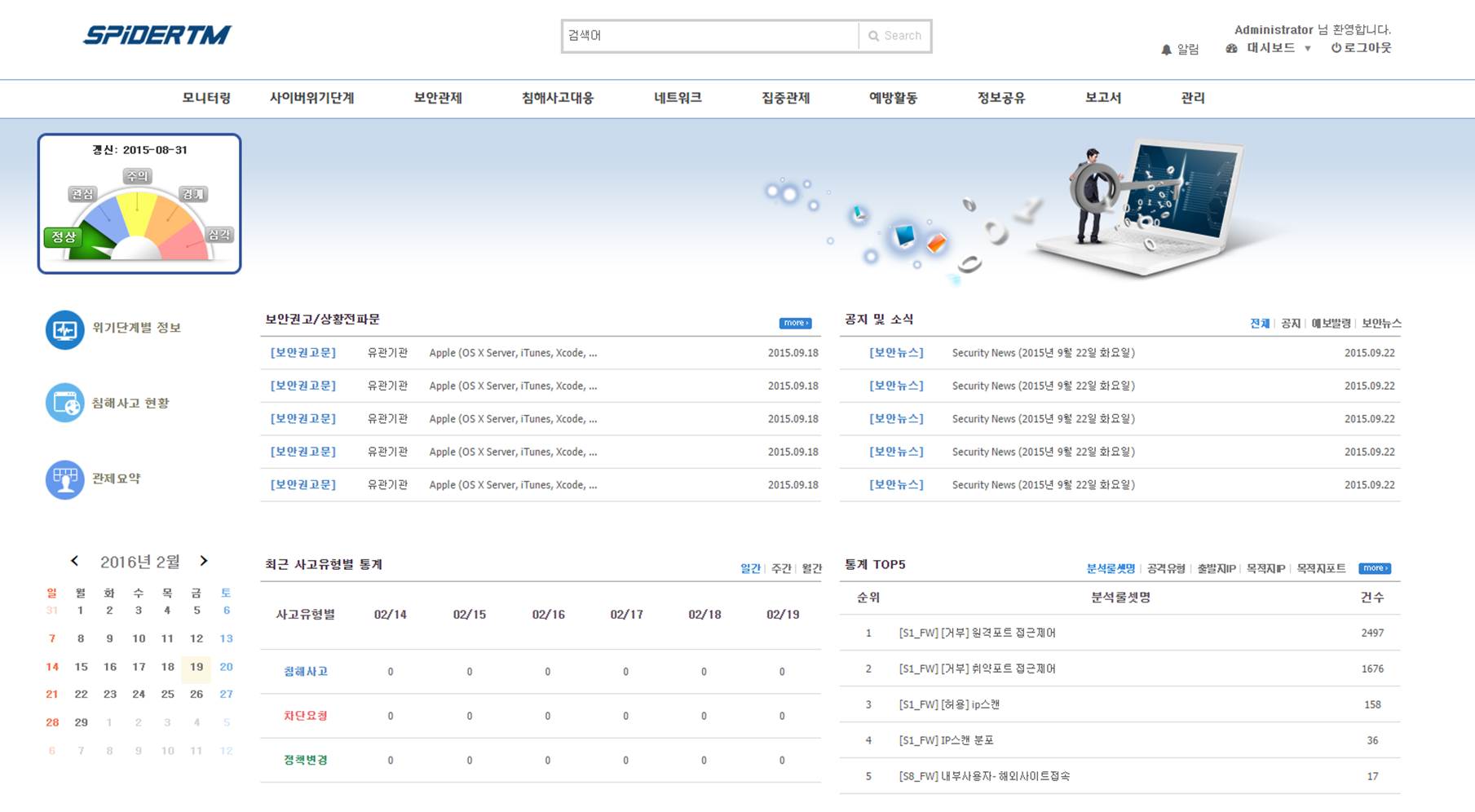

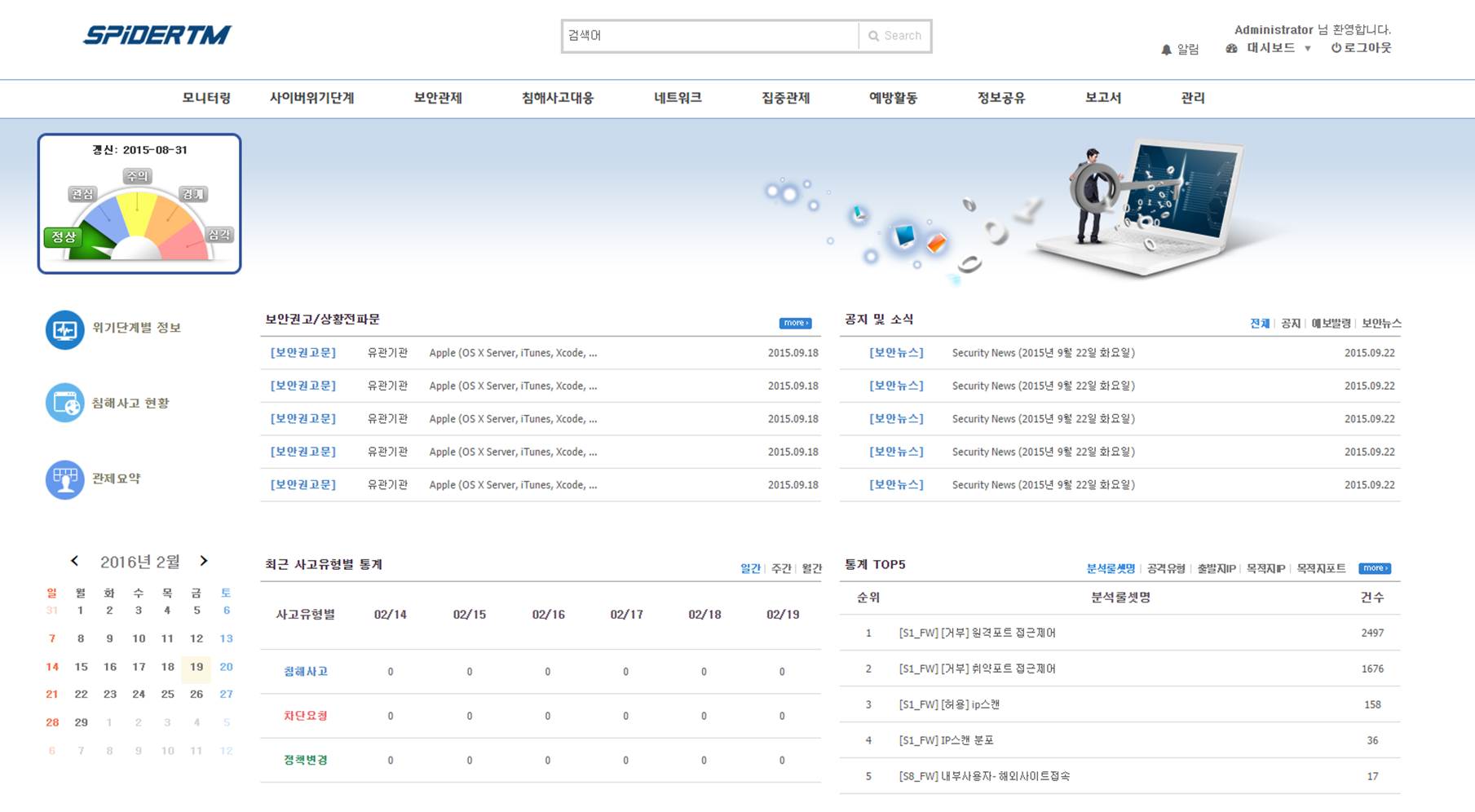

베스트 프랙티스에 기반해, 통합보안관리 솔루션의 활용도를 높이고자 하는 움직임은 계속되고 있다. 우선적으로 눈에 띄는 것은 사용자 인터페이스(UI) 및 경험(UX) 향상에 초점을 둔 환경 구성이다. 보안 장비에 대한 운영 및 관리, 위협 탐지/분석/대응, 사고 발생 예방을 위한 취약점 분석 및 모의훈련 등 보안 관리자가 수행해야 할 업무가 기하급수적으로 증가하고 있는 만큼, 네트워크 전반에 걸친 모든 정보의 흐름을 직관적으로 이해하고 업무에 연관된 핵심 정보를 보다 빠르게 찾아볼 수 있게 지원하는 형태다.

이글루시큐리티의 경우, 다년간 보안관제를 수행해 온 경험에 기반하여 기업 보안에 영향을 미치는 이상 징후 및 이에 대한 처리 상황을 보다 빠르게 확인할 수 있는 모니터링 기능을 제공하고 있다. 실시간 장애 및 위협 요소 상황, 악성 URL/IP, 취약 포트, 지속되는 혹은 종료된 경보 리스트, 로그/네트워크 패킷 상세 분석 진행 상태 등을 쉽게 확인할 수 있게 설계됐다.

방대한 보안 이벤트에 대한 분석을 가속화하는 자동화된 분석 플랫폼 역시 사용자의 편의성과 업무 효율성, 기업 보안성을 높이는데 중요한 역할을 수행한다. 매일 1만 건에서 최대 10만 건에 달하는 보안 이벤트가 발생하고 있는 만큼, 매우 빈번히 혹은 매우 드물게 발생한 행위들을 쉽게 확인하고, 최대한 많은 이벤트를 자동화 처리하며, 세부적인 분석이 가능하도록 구성될 필요가 있다. 이상 징후 발견 시 해당 이슈와 관련된 데이터를 쉽고 빠르게 확인해 공격에 기민하게 대처할 수 있도록, 연관 정보와 분석 결과를 한 번에 불러오는 기능이 제공되는 식이다.

공격 탐지 사례 학습을 통한 머신 러닝 기반의 자동화 분석 역시 최근 큰 주목을 받고 있는 요소다. 한정된 시간과 자원의 제약으로 공격자의 흔적이 남긴 보안 데이터를 분석하지 못한 채 흘려보내고 있는 경우가 빈번히 발생하고 있는 것이 사실이다. 기업이 살펴봐야 할 보안 데이터가 날로 방대하게 증가하고 있는 만큼, 최대한 많은 이벤트를 자동화해 처리하는 머신 러닝 기반 분석은 24시간 365일 쉴 틈 없이 주의를 기울여야 했던 사용자의 부담을 경감시키는데 큰 도움이 될 것으로 기대되고 있다.

또한, 머신 러닝 기술은 보안 위협 미탐 및 오탐의 한계를 극복하고 이전에 발생한 적 없는 새로운 위협을 탐지하는데도 유용하게 활용될 수 있을 것으로 보인다. 이를 위해서는 능동적 학습에 기반해 데이터를 다양한 행위로 구분 짓고, 보안전문가의 개입 없이도 공격을 예측할 수 있는 ‘예측 모델’을 만드는데 주력해야 한다.

사용자에 최적화된 통합보안관리 솔루션이 요구되는 이유

‘악마는 디테일에 숨어있다(The devil is in the details)’는 말이 있다. 작은 실수와 잘못이 종종 큰 문제를 야기할 수 있다는 의미다. 오늘날의 보안 관리자 역시 기업 곳곳에 숨겨져 있는 디테일을 살펴볼 필요가 있다. 24시간 365일 방대한 보안 데이터를 낱낱이 살펴보고, 실시간으로 이를 분석하며, 공격자가 먼저 찾아내기 전에 기업의 취약점을 찾아냄으로써 기업의 영속성을 좌우하는 대형 보안 사고가 발생하는 것을 막기 위해서다.

작은 이상 징후도 넘기지 않고 잘 살피기 위해서는 무엇보다 보안 관리자의 역할이 중요하다. 그리고 보안 관리자가 역할을 제대로 수행하기 위해서는 모든 보안 위협 정보를 다루고, 이에 숨겨진 의미를 파악할 수 있는 보안관리 업무에 최적화된 기술이 뒷받침돼야 한다. 보안성, 효율성, 편의성이라는 세 마리의 토끼를 모두 잡을 수 있도록 사용자에 맞춤화된 통합보안관리 체계를 마련했으면 하는 바람이다.

[Contribution]

Evolving Integrated Security Management Solution, We Must Catch 3 Rabbits

Marketing Team Leader Lee Jeong-won of IGLOO SECURITY

‘1:29:300’

These are the numbers that represent Heinrich’s Law, which states that in a workplace, for every accident that causes a major injury, there are 29 accidents that cause minor injuries and 300 accidents that cause no injuries. He was an employee at an insurance company. After analyzing numerous industrial accidents, he found out that before a major accident happens, there are always previous signs indicating it.

This law can be applied to information security field. As cyber attacks have become increasingly diversified and sophisticated, just missing 1 abnormal action may cause a major security accident such as the whole infrastructure of the company going down, or major information getting leaked. It is a kind of method to use equipment or employee, vulnerable to security, as the bridgehead of attack, and consistently spend time to hide malicious codes to expand control over the company.

These kinds of changes in security environment require the security managers to prepare an intelligent security system, which would look at every single abnormal signs that happen in a company and block the potential possibility that could cause a major security accident to happen. Under this background, interest in integrated security management solution that stores, searches, and analyzes the vast security data collected from the heterogeneous information protection system is continuously growing.

Integrated Security Management Solution, Why Do We Need It?

To keep pace with the big data era, in which digital information is exploding, many companies are actively introducing new IT systems and solutions to raise efficiency and productivity of the company. It is to store and analyze structured, semi-structured, and unstructured data collected from numerous devices and applications connected to the internet, into the cloud, and to connect to the desired information through mobile devices anytime anywhere.

Furthermore, these changes in the IT environment present new security agenda to the companies, which haven’t been experienced previously. As we use much more diversified IT infrastructure and accept more information, the gap and the information worth the attack from the attackers have increased. Thus, many companies, in order to raise the security of the companies, are introducing various security systems such as firewall, intrusion detection/prevention system, web application firewall (WAF), DDoS response equipment, and database security solution.

However, introducing a single security solution may have limits in defending against intelligent cyber threats. The attackers collect information about the target companies and organizations as well as the introduced security products prior to making their attacks. Plus, even after they succeed in intrusion, they hide by moving around the internal system of the company until they achieve their desired goals. That is to say, just by introducing a single security system, it is difficult to detect accurately and swiftly the attackers actions, and identify which information has been leaked and how much.

Particularly, another problem for the defender is that they have to individually operate and manage various types of security equipment within a limited time and budget, and preemptively respond to various types of new threats such as DDoS, APT attacks, malicious codes, and leakage of internal information. In other words, a security system should be prepared to automatically handle as many events as possible, and promptly recognize intuitively the issues and elements of threats that need to be resolved with priority.

Under this background, the role of an integrated security management solution has been increasing, which would support to gather all the events produced by security solutions in one place and analyze them all together, and swiftly recognize issues and elements of threats that need to be resolved with priority. It is to thoroughly investigate all the security threat information, and analyze them after gathering them in one place to respond more efficiently.

Major Uses of Integrated Security Management Solution

Integrated security management solution provides a function to collect all the logs generated in individual security devices, store them in one place, and analyze them together. The analysis method can be roughly divided into ‘rule set-based analysis’, which determines the abnormal signs in individual security equipment, and ‘correlation analysis’, which analyzes together the data generated from many devices.

Rule set analysis, based on existing case analysis, detects abnormal behaviors that exceed critical value based on the pre-set rule, so it has a limit of not being able to defend against attacks that are done under the critical value. On the other hand, correlation analysis analyzes the correlation between real-time collected logs from the heterogeneous security equipment and events to identify threat situation for each attack stage from various perspectives, so is useful in finding threats that cannot be detected with rule set-based analysis.

In order to perform correlation analysis more efficiently, efforts to continuously increase the completeness of scenario are required. Since the IT environment of companies and business conditions differ for every company, the rules that are optimized for each site must be prepared and applied.

Accordingly, efforts are continuously being made to provide rule sets that are tailored to each company by analyzing together the outside threats, risks within the companies, existing accident cases and rule set. IGLOO SECURITY also, through the ‘Knowledge Center’, which is the threat information sharing center, based on the information collected from various sites, continuously updates and provides security policy rules to the customer companies.

Integrated security management solution can be used for external threat as well as detecting malicious actions by the internal licensee. The way it works is that the usage patterns within the company such as login, usage of storage media, e-mails, messengers, and record of data transmission are linked and analyzed to set normal patterns that do not have malicious intentions, and abuse of patterns which deviate the set pattern are found. Actions such as trying to make connections with unauthorized terminal outside of use hours, and attempting to abnormally open the materials that the user does not have the authority to access because it is not much relevant to the user’s work are included in it.

Furthermore, recently, the cases of introducing integrated security management solution to observe compliance are increasing. According to the ‘Standards to Secure Safety of Personal Information’ under the Personal Information Protection Act, all businesses handling personal information have the obligation to safely store the user connection log, and check the login record at least once in every 6 months.

Evolution of Integrated Security Management Solution

Integrated security management solution continues to develop in the direction to raise company’s security and efficiency, and users’ convenience. Unlike in the past where real-time compressed storage of log data and fast search was emphasized, recently, manual work where the user has to actually perform, are reduced, and more emphasis is put on the use of integrated security management solution for the users to promptly detect and respond to the threats.

In order to catch 3 rabbits - security, efficiency, and convenience - best practice, i.e., introduction of operation methods and model cases accumulated and verified over many years of usage is required. However, since each industry has differences in security work environment, those companies who wish to introduce integrated security management solution must first review whether the solution concerned provides the best practice that would fit the work and conditions of the organization. We cannot say that the best practice that is applied across the board is appropriate for all the industries and all the organizations.

Actually, in the case of standardized best practice offered by the global vendor, since it is fit for the security environment of the USA and not Korea, there seems to be quite a few parts where it does not fit the situation of Korea. Against this backdrop, IGLOO SECURITY, on the base of experience and knowhow of performing security control services reflecting the various demands from the various companies and organizations for over 10 years, is focusing on providing functions and processes tailored to the work and situations of the company.

Based on best practice, the movement to raise the usage of integrated security management solution is continuing. The one that stands out is environment configuration focused on improvement of UI and UX. As the work that must be performed by security manager is increasing geometrically, such as operation and management of security equipment, threat detection/analysis/response, and vulnerability analysis to prevent occurrence of accidents and simulation training, it is in the form of supporting to intuitively understand the flows of all the information throughout the whole network, and search faster the core information related to the work.

For IGLOO SECURITY, based on the experience of performing security control for several years, we provide monitoring functions to check for abnormal signs that affect company security and to confirm faster the situation to handle these signs. It is designed to easily check real-time fault and threat element situation, malicious URL/IP, vulnerable port, continuous or completed warning list, and progress of log/network packet detailed analysis.

Automated analysis platform that could accelerate analysis on vast security events also performs an important role of raising users’ conveniences, work efficiency, and company’s security. As 10,000 to a maximum of 100,000 cases of security events happen every day, there is a need to compose so that actions that happen very rarely or very frequently can to be easily checked, as many events as possible can to be handled automatically, and detailed analysis can be done. To easily and swiftly check the relevant data corresponding to the issue concerned when abnormal sign is discovered, relevant information and analysis results are called up all at once.

Machine learning-based automated analysis through attack detection case studies is also another factor receiving huge attention recently. It is true that security data left by the traces of the attacker is frequently passed without being analyzed, due to the limited time and restrictions in resources. Since security data that needs to be looked by the companies are vastly increasing day by day, it is expected that machine learning-based analysis to automatically handle as many events as possible would reduce the burden of the users, who had to pay attention for 24 hours for 365 days without a rest.

Furthermore, it seems that machine learning technology can overcome the limitations of detection failure and misdetection of security threats, and be used to detect new threats that have never happened before. For this, data should be divided into various actions based on active learning, and focus must be put on making a ‘prediction model’ to predict attacks without the involvement of security experts.

The Reason for the Necessity of Integrated Security Solution Optimized to the Users

There is a saying, “The devil is in the details.” It means small mistakes and faults can sometimes cause big problems. These days, security managers must also look at the details hidden here and there within the company. It is to prevent huge security accident, which could affect the permanence of the company, by thoroughly looking over vast security data one by one for 24 hours a day for 365 days, analyzing them in real time, and finding the company’s vulnerabilities before the attacker finds them.

To look carefully without overlooking even small abnormal signs, the roles of the security manager are important. Furthermore, for the security manager to perform their role properly, it must be supported with the technology, which is optimized for security management work, to deal with all the security threat information, and find the hidden meaning. It is my wish that integrated security management system tailored to the users be prepared to catch 3 rabbits - security, efficiency, and convenience.