코마스 ‘FireEye’

매년 기업들이 200억 달러(약 22조원)를 IT 보안을 위해 지출하고 있지만 95%가 넘는 기업들이 네트워크 내에 지능형 악성코드가 잠복하는 것을 허용하는 이유는 이 때문이다. 파이어아이(FireEye) 솔루션은 PC로 전달되는 악성코드의 실제 위험도를 정확히 짚어내고 감염된 PC가 해커의 C&C 서버에 접속해 데이터가 유출되는 순간을 오탐률 없이 실시간으로 차단한다. 이미 구글, 야후, 페이스북, 이베이 등 많은 IT 기업이 이 솔루션을 적용하며 기술의 우수성을 인정받았다.

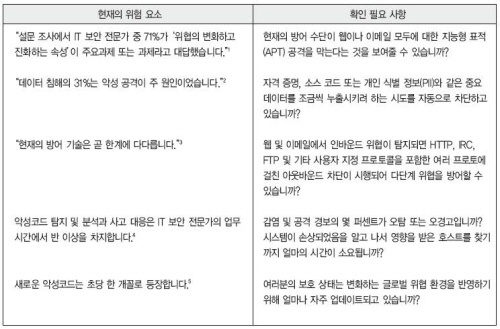

아래 <표>는 IT 보안의 체크리스트를 정리한 것이다. 대부분 기업들은 다음과 같은 물음에 대해 문제없다고 답하기가 쉽지 않을 것이다. 이는 기업들이 보안에 취약점을 갖고 있다는 것을 의미한다.

1. Forrsights: The Evolution Of IT Security, 2010 To 2011, Forrester Research, Inc., 2011년 2월 15일, Jonathan Penn과 Heidi Shey

2. Ponemon 2011 U.S. Cost of a Data Breach Survey, http://www.ponemon.org/blog/post/cost-of-a-databreach-climbs-higher

3. Malware And Trojans And Bots, Oh My!, Chenxi Wang, Forrester Research, Inc. 2011년 2월 28일.

4. InformationWeek의 2010년 보안 전략 설문 조사.

5. http://www.sophos.com/security/topic/security-threat-report-2011.html

기업들이 사이버 범죄에 대해 완벽하게 대응을 하기는 쉽지않다. 정부나 기업들이 데이터 및 엔드포인트에 대한 규제로 강력한 정책 및 시그니처 기반 보호 기능들을 구현하고 있지만 해커들은 지능적인 표적 공격을 사용하는 등 다양한 전술전략으로 이러한 보호막들은 무력화시키고 있다.

실제 악성코드를 대체하는 이러한 지능적인 표적 공격은 개인화되어 지속적으로 이루어 지고 있다. 보안에 위협은 목표를 가지고, 동적으로 변화하며, 제로데이 공격의 성격을 갖고 있다.

이렇게 다단계로 이루어지는 공격은 시그니처와 이상 동작 또는 평판에 의해 알려진 패턴에 의존하는 방화벽, IPS, 안티바이러스 및 웹 게이트웨이를 지나갈 때에는 악의가 없는 것처럼 보이지만 일단 내부에 들어오면 공격자의 콜백 서버에 침투해 데이터를 가져가고, 네트워크 파일을 공유하며 정찰을 수행하고, 공격자가 공격을 개시할 때까지 상주하게 된다.

기업 및 정부는 기존 보안 솔루션들이 취약점을 갖고 있는 이러한 지능적인 표적 공격을 방어하고 여러 요소가 혼합되어 있는 웹, 이메일 및 파일 기반 위협에 대항하기 위해 고심하고 있다.

아래의 5가지 사항은 APT공격에 대응하기 위해 고려해야 할 필수 요소들이다.

1. 타겟, 제로 데이 공격을 막을 수있는 가상 실행 환경을 이용한 동적 방어 기술

지능형 악성코드를 효과적으로 방어하기 위해서는 코드의 비트들을 시그니쳐와 단순히 비교하는 것으로는 안되며 네트워크 트래픽과 프로세스를 분석하는 지능을 갖추고 있어야 한다. 지능적인 악성코드 제작자는 전통적인 보안 방어기법과 소프트웨어 아키텍처에 대한 전문 지식을 갖추고 있어 전통적인 방어 기법으로는 대응하기 어렵다. 가상 실행 환경을 이용한 동적 분석만이 정적인 시그니처 기반 분석에서 탐지하기 어려웠던 '다이나믹 도메인을 사용하는 다형성(Polymorphic) 악성코드'및 제로데이 취약성 공격을 탐지할 수 있다.

2. 정보 유출을 막을 수 있는 콜백 세션 실시간 차단 기술

APT 에 의한 정보 유출을 막기 위해서는 실시간 차단 기술이 필수적이다. 원인 분석을 위해 필요한 단 몇 분만에도 정보는 유출될 수 있다.

동적으로 네트워크 트래픽을 분석하고 제로 데이 악성 코드를 탐지하는 능력도 중요하지만, 그 보다 더 중요한 것은 외부로 기업의 중요정보가 유출되는 아웃바운드 콜백 트래픽을 실시간으로 차단하는 능력이다.

3. 다양한 프로토콜에 대한 인바운드 및 아웃바운드 통합 방어 기술

최근에는 웹뿐만 아니라 이메일의 첨부파일, 파일서버등에 악성코드를 침투시키는 등 다양한 경로를 이용해 보안을 위협하고 있다. 지능적인 공격에 대응하기 위해서는 인바운드의 악성코드 다운로드와 아웃바운드의 콜백을 하나의 어플라이언스에서 동시에 처리할 수 있어야 한다. 또한 네트워크 레이어에서 부터 OS, 애플리케이션, 브라우저 및 플래쉬와 같은 여러 플러그인까지 처리할 수있어야 한다. 마지막으로 에이전트 없이 동작해 설치 및 관리가 쉬워야 한다.

4. 낮은 False Positive의 정확도

휴리스틱과 행위 기반 분석이 주요한 보안 기술로 소개되고 있지만 오탐이 많아지고 단독으로 실시간 보안 시스템으로 동작하기에는 너무 많은 부하가 걸린다는 단점이 있다. 이러한 방식은 시그니쳐 기반의 안티 맬웨어 시스템을 강화하는 것으로 알려지고 있지만 오히려 오탐률이 많아지는 원인이 되기도 한다. 따라서 오탐이 없는 정확도 높은 솔루션이 필요한 시점이다.

5. 클라우드 기반의 글로벌 인텔리전스

사이버 위협에 대한 선제적인 보호를 위해 지능적인 위협 및 제로 데이 공격에 대한 최신 정보를 제공하는 글로벌 네트워크를 이용하는 것이 좋다. 전세계의 고객, 다양한 기술 파트너 및 서비스 사업자들과 공유되는 악성코드 및 C&C(콜백 서버) 정보와 같은 글로벌 인텔리전스는 지능적인 위협 방어에 많은 도움을 준다.

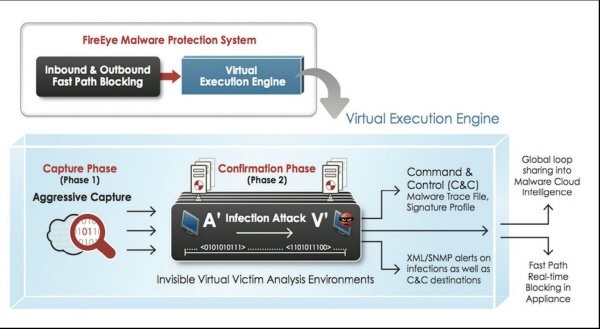

코마스의 FireEye MPS(Malware Protection System) 솔루션은 가상 실행 엔진(VXE : Virtual EXcution Engine)과 콜백 필터라는 두가지 핵심 기술이 적용됐다.

FireEye의 가상 실행 엔진(VXE)은 운영체제, 응용 프로그램, 브라우저 및 플러그인을 포함한 다단계 탐지 엔진에서 의심스러운 코드를 실행하는 완벽한 가상 테스트 환경을 사용하여 알려지지 않은 위협을 탐지해 차단하며 공격에 대한 세부 정보를 제공한다. 또한 콜백 필터를 이용하여 HTTP, IRC, FTP 등 사이버 범죄자에 의해 설계된 다양한 프로토콜을 통해 아웃바운드악성 코드 콜백을 차단한다.

▲ FireEye MPS의 가상실행엔진(VXE) 동작 이해도

위 그림은 가상 실행 엔진(VXE)이 2단계로 동작하는 것을 설명해 준다.

1단계는 '확보 단계'로 정교한 휴리스틱을 기반으로 의심스러운 트래픽을 추출한다. 2단계는 '검증 단계'로 1단계로부터 받은 트래픽을 자체 개발한 특허 기술인 가상 환경에서 실행하여 악성 유무를 판단한다.

일단 악성으로 판단되면 악성코드의 구체적인 특성(예를 들면 콜백 서버 정보, 바이너리 정보, 레지스트리 변경, 다른 파일 변조 와 같은 내용)을 수집해 정보를 제공한다.

'많은 패턴 또는 DB 보유', '빠른 패턴 업데이트'와 같은 기존 전통적인 AV 방식의 접근 방식으로는 APT 공격에 대응하기가 쉽지 않다.

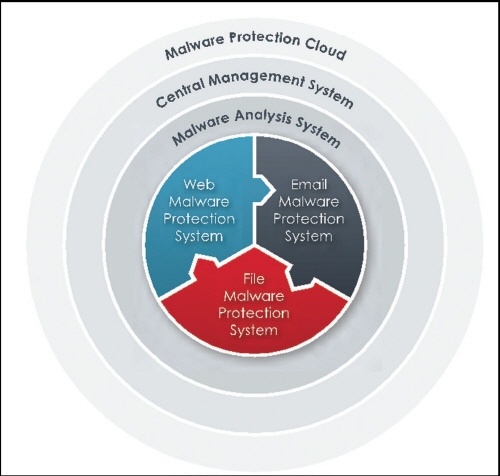

▲ APT 방어를 위한 FireEye솔루션 포트폴리오

APT에 대응하기 위해서는 PC로 전달되는 악성코드의 실제 위험도를 정확히 짚어내고, 감염된 PC가 해커의 C&C 서버에 접속하여 데이터가 유출되는 순간을 오탐율없이 실시간으로 차단할 수 있어야 한다.

또한 일반적인 APT 의 경로는 이메일과 웹이 결합된 상태로 나타난다. 특정인에게 관심을 끄는 제목과 내용으로 URL링크가 포함된 이메일을 보내 사용자의 관심을 유도해 확인하게 만든다. 웹과 이메일에 대한 유기적인 통합 상관 분석 및 방어가 필요한 이유이다.

FireEye 솔루션은 이런 모든 기능과 성능을 지원하고 있다. 구글, 야후, 페이스북, 이베이, 페이팔등 IT 최첨단 글로벌 인터넷 기업이 먼저 선택하여 기술의 우수성을 인정받았고, 2011년 400%의 매출 성장이 말해주듯이 공공 및 금융사등으로 영역을 확대해 나가고 있다.

최승호 기자

midas@itdaily.kr