OT 보안 시장 급성장, IT 보안 기업 초기 시장 선점 위해 안간힘

[컴퓨터월드] 4차 산업혁명으로 인해 국가 기반 시설 및 제조업 등 운영 기술(OT: Operational Technology) 분야에 변화의 바람이 불고 있다. 스마트 팩토리, 스마트 시티 등 ‘스마트 X’가 본격 추진되면서, 빅데이터, 인공지능 등 신기술이 접목되고 5G 네트워크와 연결되는 등 IT와 OT 분야의 접점이 생기고 있다.

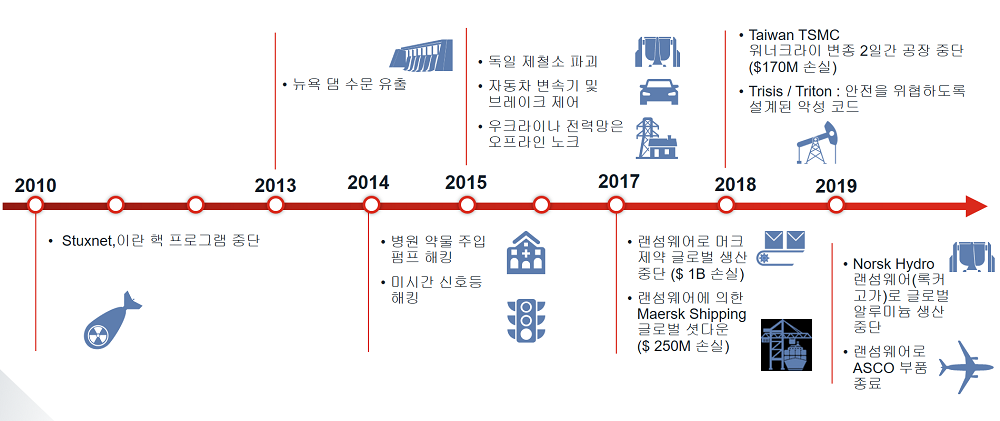

하지만 이러한 상황은 사이버 위협을 야기하고 있다. IT 환경과의 접점이 늘어나면서 OT 환경 또한 사이버 위협에 노출되고 있기 때문이다. 특히 최근 노르웨이 알루미늄 제조기업 랜섬웨어 사례, 대만 TSMC 랜섬웨어 감염 사례 등 실제 OT 시스템 사고가 발생하면서, OT 보안에 대한 관련 기관 및 기업들의 우려가 높아지고 있다.

보안 업계는 내심 OT 환경에 대한 보안 수요가 크게 늘어날 것으로 기대하는 보안 업계는 이 시장이 2022년까지 급성장 할 것으로 전망하고 있다. 4차 산업혁명과 관련해 최근 보안 업계 화두로 떠오르고 있는 OT 보안에 대해 살펴본다.

OT 겨냥한 사이버 위협 급증

4차 산업혁명은 OT 분야에서도 큰 변화를 불러일으키고 있다. 특히 IoT를 기반으로 노드-게이트웨이(컨트롤러)-코어 시스템이 유기적으로 연결돼 움직이는 지능형 서비스 플랫폼 ‘스마트 X’의 확산은 OT 환경의 혁신을 일으키고 있다.

하지만 ‘스마트 X’로 인한 혁신은 보안 문제를 야기하고 있다. IT 환경과 OT 환경의 접점이 확대되면서 보안에 대한 우려가 커지고 있는 것이다. SK인포섹을 비롯한 보안 기업 및 기관들은 올해 산업 IoT 디바이스를 노린 사이버 위협, OT 환경을 노린 공격이 증가할 것으로 전망하고 있다. ‘스마트 X’는 수천, 수만 개의 사물이 네트워크로 연결돼 움직이는 시스템을 갖추고 있는데, 시스템이 복잡해지는 만큼 보안 취약점도 많아지고 있다는 설명이다.

특히 OT 및 산업제어시스템(ICS: Industry Control System)을 노리는 사이버 공격은 위험성과 파급력이 매우 커 관련 업계에서는 이에 대한 대응책 마련에 고심하고 있다. 제조업의 경우 공정 정보 및 원료 배합 정보 등 기밀 정보가 유출될 수 있으며, 생산 중단으로 인한 매출 손실, 작업자 인명 피해 사고 등 사이버 공격에 대한 피해는 상상을 초월할 것으로 예상된다.

특히 국가 기반 시설을 해킹할 경우, 대규모 정전 사태, 방사능 유출 등으로까지 이어질 수 있다.

사실 OT와 ICS에 대한 공격은 이전에도 없었던 것은 아니다. 2010년 발견된 웜 바이러스 ‘스턱스넷(Stuxnet)’ 사례는 영화로 만들어졌을 만큼 유명한 사건이었다. ‘스턱스넷’은 MS 윈도우를 통해 감염돼 지멘스의 소프트웨어 및 장비를 공격하는 바이러스였다. 장비를 제어하고 감시할 수 있는 특수 코드를 포함하고 있는 이 웜 바이러스는 지멘스의 SCADA(Supervisory Control And Data Acquisition) 시스템만을 감염시킨다는 특징이 있었다. ‘스턱스넷’은 이란, 인도네시아 등의 국가들을 주로 겨냥했다.

이처럼 OT와 ICS에 대한 사이버 공격이 과거에도 있었음에도 최근들어 주목받고 있는 이유는 2017년 워너크라이 랜섬웨어 공격 이후 비슷한 사례가 급증하고 있기 때문이다. 사이버 공격자들은 주로 제조시설을 겨냥해 APT(지능형 지속 위협) 및 랜섬웨어 공격을 시도하고 있다. 제조시설이 주요 공격 대상이 되고 있는 이유는 피해를 최소화하기 위해 몸값을 신속하게 지불하고 있기 때문이다.

|

<제조시설 사이버 공격 피해사례>  최근 몇 년간 글로벌 제조기업을 대상으로 한 사이버 위협 피해사례가 급증하고 있다. 특히 제조시설을 대상으로 한 랜섬웨어로 인해 생산 공정이 일부 중단되는 등 실질적인 피해가 발생하고 있다. 지난해 3월에는 노르웨이의 알루미늄 생산 기업인 노르스크하이드로(Norsk Hydro)가 지난해 랜섬웨어에 감염됐다. 이 사이버 공격으로 인해 알루미늄 생산 공정 다수를 중단시켜야 하는 피해가 발생했으며, 노르스크하이드로는 모든 공장과 운영 네트워크를 글로벌 네트워크로부터 분리하고, 공정 일부를 수동으로 전환했다. 이로 인해 전 세계 알루미늄 가격이 상승하는 일이 발생됐다. 런던금속거래소는 노르스크하이드로 랜섬웨어 감염으로 인해 알루미늄 가격이 1.2% 상승했다고 밝힌 바 있다. 노르웨이 국가보안기관(National Security Authority)에 따르면, 노르스크하이드로가 감염된 랜섬웨어는 ‘록커고가(LockerGoga)’로 조사됐다. 2018년에는 대만 반도체 기업 TSMC가 워너크라이 랜섬웨어에 감염돼 공장 가동이 이틀 동안 중단된 바 있다. TSMC는 소프트웨어 설치 과정 중에 랜섬웨어에 감염된 것으로 분석했으며, 설치 과정 중 직원의 실수로 인해 바이러스 스캔을 정확하게 진행하지 않았던 것이 원인이라고 발표했다. TSMC의 랜섬웨어 감염은 타이난, 신주, 타이중 공장들에 영향을 끼쳤으며, 이로 인한 손실금액은 약 2억 5,000만 달러(약 2,900억 원)로 추산되고 있다. 이 외에도 랜섬웨어에 피해를 입은 것으로 알려진 기업은 독일 화학/의약 기업 머크(8억 7,000만 달러 손실), 미국 화학 기업 헥시온, 일본 자동차 제조기업 르노-닛산, 미국 식음료 기업 몬델레즈(1억 8,800만 달러 손실) 등이 있다. |

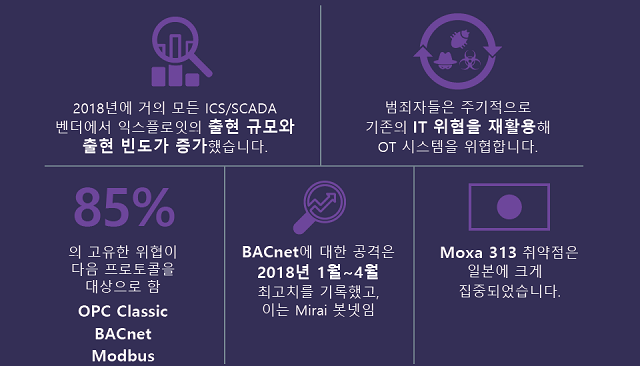

포티넷이 발표한 ‘2019 OT 보안 트렌드’ 보고서에 따르면, 과거 폐쇄망으로 분리돼 있던 OT 시스템이 현재는 관리자 또는 엔지니어들이 인식하는 것보다 훨씬 더 많이 네트워크에 연결되고 있다. 연구 결과 OT 기기의 약 2/3정도가 네트워크에 연결돼 있었고, 그중 32%는 인터넷에 직접 연결되고 있는 것으로 나타났다.

더불어 OT 리더를 대상으로 설문조사를 실시한 결과, 응답자의 77%가 작년에 최소 1번 이상의 멀웨어 침입을 경험했고 그 중 절반은 3~10회의 침입을 경험했다고 밝혔다. 응답자들은 침입으로 인해 생산성(43%), 매출(36%), 브랜드 인지도(30%), 데이터 손실(28%), 물리적 안전(23%)까지 영향을 받았다고 응답했다.

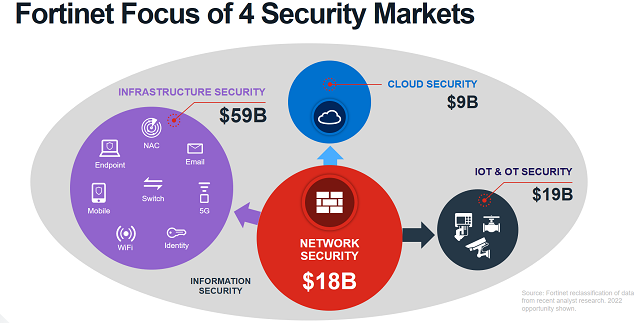

2022년 글로벌 IoT·OT 보안 시장 약 190억 달러

OT에 대한 사이버 위협이 늘어난 만큼, OT 보안에 대한 관심 역시 날로 높아지고 있다. 보안 업계는 글로벌 OT 보안 시장이 올해부터 급성장할 것으로 전망하고 있다. 특히 포티넷은 2022년 글로벌 IoT·OT 보안 시장이 약 190억 달러(약 22조 원) 규모에 달할 것으로 전망했다. 포티넷에 따르면, 이 수치는 180억 달러로 예상되는 네트워크 보안 시장보다도 높으며, 클라우드 보안 시장(90억 달러)의 2배에 달하는 규모다.

시장 조사 전문기관 마켓앤마켓(Markets and Markets)의 자료에 따르면, 글로벌 ICS 보안시장은 2023년까지 연평균 6.5% 성장률을 보이며 지속적으로 증가할 것으로 보인다. 시장규모는 2018년 132억 달러(15조 8,000억 원)에서 2023년 180억 달러(21조 7,000억 원)로 증가할 것으로 예상된다.

프로스트앤설리반은 올해 국내 OT·ICS 시장이 약 930억 원 규모로, 20% 이상의 성장률을 기록할 것으로 전망한 바 있다. 아시아태평양 지역은 16억 달러(1조 8,600만 원)로 30% 이상 성장이 예상된다. 리서치앤마켓(Research and Market)은 올해 국내 ICS 보안 시장이 913억 원에 이를 것으로 전망했다.

보안 기업들은 고성장이 예상되는 OT 보안 시장에 뛰어들고 있다. 다크트레이스, 스플렁크, 체크포인트 소프트웨어, 팔로알토네트웍스, 포어스카우트, 포티넷 등 글로벌 보안 기업들뿐만 아니라 시큐아이, 안랩, SK인포섹, 윈스 등 국내 보안 기업들도 OT 보안 시장에 속속 진출하고 있다.

ICS 보안 솔루션 기업 클래로티의 파트너사로 활동하고 있는 쿤텍의 방혁준 대표는 “국내 및 글로벌 OT 보안 시장은 초기 시장임에도 불구하고 경쟁사가 많다. 클래로티와 같이 OT 보안 전문 기업도 있으며, 보안 기업이 OT 보안 분야로 사업 범위를 확장하는 경우도 있다. 특히 글로벌 시장에서는 기업 간 인수합병도 활발하게 진행되고 있는 형국”이라고 설명했다.

보안성보단 가용성에 초점

이렇게 고성장이 확실시 되는 이유는 OT 환경에서 시스템의 상호 연결성이 높아짐에 따라 폐쇄망으로 분리돼 있던 OT 시스템이 네트워크로 연결돼 사이버 위협에 노출될 수 있게 됐기 때문이다. 또한 이전에는 OT 시스템에 대한 기술적인 접근이 어려웠지만, 최근에는 상대적으로 용이해지면서 공격빈도도 높아지고 있다. 최근 OT 보안 침해 사고가 많이 발생함으로써, 오히려 사이버 공격자들이 해당 유형의 공격이 가능하고 치명적인 영향을 끼칠 수 있다는 것을 인지하게 됐다는 지적도 있다.

보안 업계에서는 OT 보안과 IT 보안은 명백히 구분되며, 업체들이 쉽게 진출할 수 있는 시장이 아니라고 강조한다. 스티브 레드지안(Steve Ledzian) 파이어아이 아태지역 부사장은 “IT 보안과 OT 보안은 서로 다르다”며, “OT는 MS의 윈도우 시스템이 아닌 구성 요소를 가질 수 있으며, IT 네트워크 표준과 다른 프로토콜을 사용해 IT 시스템과 차별화된다”고 설명했다.

보안 업계 전문가들은 입을 모아 “IT 보안과 OT 보안의 가장 큰 차이는 추구하는 목적이 다르다는 것에 있다”면서, “IT의 경우 시스템 및 정보를 보호하기 위한 보안성에 초점을 맞춘다면, OT 환경에서는 시스템에 가용성을 해치지 않는 것에 초점을 맞추고 있다”고 강조한다.

IT 환경에서는 주요 정보 및 시스템을 보호하기 위해 보안 솔루션을 구축하며, 보안 솔루션 때문에 발생하는 일정 수준의 지연시간을 감수한다. 하지만 OT 환경에서는 지연 시간이 곧 생산 감소 등 직접적 손실로 이어질 수 있기 때문에 보안 솔루션을 도입하는 데 매우 조심스럽다는 것이다.

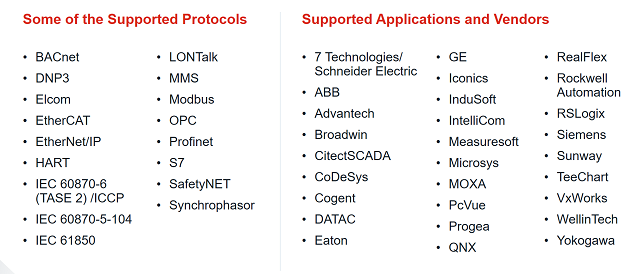

또한 IT 환경은 기본적인 보안 체계가 구축돼 있으며, 시스템 교체 주기가 5년 정도로 짧다. 하지만 전통적인 OT 환경은 폐쇄망으로 운영돼 출입통제 등 물리적인 보안 체계만 구축돼 있는 경우가 많으며, 시스템 교체 주기 또한 15~20년으로 IT에 비해 길다는 것도 차이가 있다. 더불어 OT에서는 전용 OS, 애플리케이션, 네트워크 프로토콜을 사용하는 경우가 많다는 것도 특징이다.

문귀 포티넷코리아 OT&클라우드 보안 수석 BDM(Business Development Manager)는 “OT 시스템 주기가 15~20년 정도 된다는 것은 지원이 종료된 ‘윈도우 XP’를 기반으로 한 시스템이 있을 수 있다는 이야기다. OT 환경에서는 이런 시스템을 패치하는 것도 어려우며, 패치를 진행하려면 시스템 벤더사의 인증이 있어야 하는 등 조건이 까다롭다”고 설명했다.

방혁준 쿤텍 대표 역시 “IT 분야에서는 이미 보안 환경이 구축돼 있다 보니, 부족한 부분을 채울 수 있는 새로운 콘셉트를 요구한다. 하지만 폐쇄망을 주로 사용하는 OT 분야에서는 이전까진 보안의 필요성을 크게 느끼지 못했다. 그러다 보니 보안에 대한 필요성부터 구축 방안까지 설명해 설득해야 한다”고 말했다.

이런 특성으로 인해 OT 보안 분야는 까다로운 요구사항이 존재한다. 전용 OS, 네트워크 프로토콜을 지원할 수 있어야 하며, 24시간 가용성도 보장할 수 있어야 한다. 더불어 오래된 시스템에서도 동작할 수 있을 만큼 최적화돼 있어야 한다. OT에서는 한 번의 사고가 막대한 손실은 물론, 방사능 누출과 같은 국가적 사고로도 이어질 수 있기 때문에 보수적인 요구사항이 많다는 설명이다.

IT와 OT는 운영환경에서도 큰 차이를 보인다. 보통 IT 분야에서는 보안 담당자가 있지만, 대부분의 OT 환경에서는 보안 담당자가 별도로 지정돼 있지 않다.

문귀 포티넷코리아 수석 BDM은 이러한 차이로 인해 크게 3가지의 OT 보안 문제점이 발생한다고 지적했다. 먼저 OT 보안에 대한 ‘책임 소재’가 불명확하다는 점이다. OT 운영자는 보안까지 책임지지 않으며, IT 보안 담당자는 OT 환경을 책임지지 않는다. 이에 OT 환경에서 보안 사고가 발생할 경우 책임 소재 문제가 불거질 수 있다.

두 번째 문제점은 ‘프로세스’다. 기업 내 OT 환경을 보호하기 위해 무엇을 해야 하는지, 보안 제품을 어떻게 검증하고 도입할 것인지 등 보안 환경 구축에 대한 프로세스가 없다는 것이다. 마지막으로 ‘비용’ 문제가 꼽힌다. 일반적인 OT 환경에서는 보안 담당자가 없기 때문에 투자의 당위성을 설명하기도 어려우며, 투자비용 규모 및 일정 등 계획을 수립하기 어렵다는 것이다.

문귀 수석 BDM은 “이런 문제는 컴플라이언스 이슈와 연관이 깊다. 국가에서 산업 보호를 위한 법령 등을 통해 관련 프로세스를 만들어야 하는데, 강제력을 갖고 있는 제도가 아직은 없다”고 설명했다.

정부 주도로 OT 보안 관련 표준 제정 움직임 활발

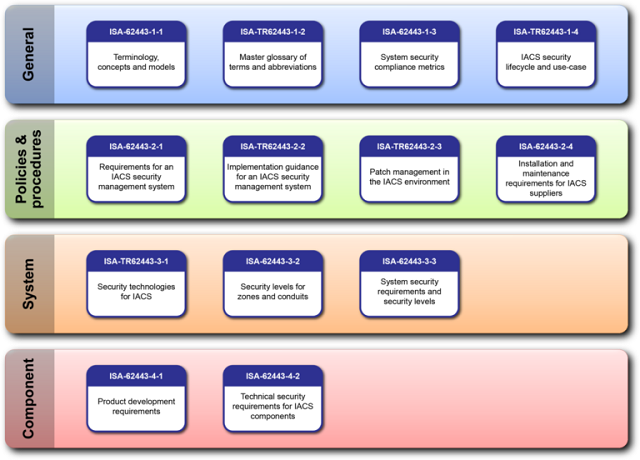

OT 환경에 대한 사이버 위협이 높아짐에 따라 OT 보안 규정 제정도 활발하게 추진되고 있다. 현재 글로벌 표준으로는 ISA/IEC 62443, NIST 800-82가 대표적이다. ISA/IEC 62443은 국제자동화협회(ISA: The International Society of Automation)에서 규정한 ICS 보안 표준이다. ISA-99로 불리다가 2016년 IEC에서 국제 표준으로 제정하면서 ISA/IEC 62443로 명칭이 변경됐다.

ISA/IEC 62443은 크게 4가지로 구분된다. 62443-1은 전반적인 사항을 다루고 있으며, ▲용어 및 콘셉트 모델 정리 ▲용어 사전 및 요약본 ▲시스템 보안 준수여부 측정 방법 ▲보안 라이프사이클 및 적용 사례 등으로 구성돼 있다. 62443-2는 시스템 운영자를 위한 규정으로, ▲IACS 보안 프로그램 구축 ▲IACS 보안 프로그램 운영 ▲IACS 환경에서의 패치관리 ▲IACS 공급자 보안 정책 요구사항 등이 포함된다.

62443-3은 SI 업체를 대상으로 한 규정으로 ▲IACS에 적용 가능한 보안 기술 ▲구역(Zone)과 전달자(Conduit)의 보안 보증 수준 ▲보안 보증 수준 및 시스템 보안 요구사항 등의 내용으로 구성돼 있다. 마지막은 62443-4는 시스템 벤더사를 위한 규정으로 ▲제품 개발 시 보안 요구사항 ▲IACS 부품 관련 기술적 보안 요구사항 등을 규정하고 있다.

미국 국립표준기술원에서 제정한 NIST 800-82는 ICS 보안 개념을 IT 보안 기술과 비교하면서, IT 전문가들이 산업제어시스템을 이해할 수 있도록 가이드를 제시하고 있다.

국내에서도 OT 환경을 보호하기 위한 다양한 가이드라인이 만들어지고 있다. 대표적으로 한국정보통신기술협회(TTA)의 ‘산업제어시스템 보안 요구사항’ 표준과 한국인터넷진흥원이 발간한 ‘스마트공장 중요 정보 유출방지 가이드’가 있다. 스마트공장추진단이 발간한 ‘스마트 공장을 위한 최소 정보보안 가이드’는 스마트 공장을 도입, 운영하거나 도입을 고려하고 있는 업체가 최소한의 정보보안 대응력을 마련할 수 있도록 하는 것에 목적을 두고 있다.

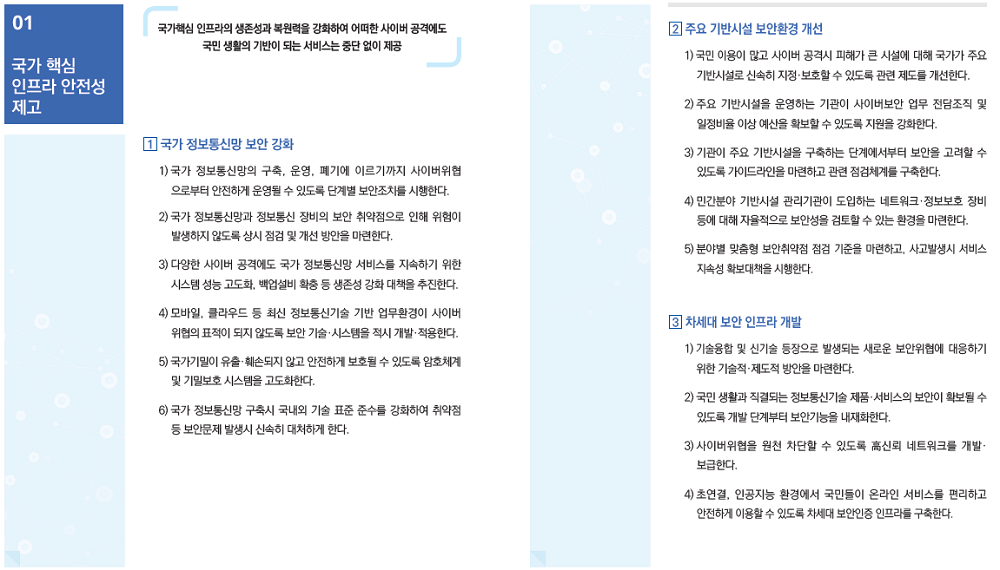

특히 지난해 정부에서 발표한 국가사이버안보전략에 ‘국가 인프라 안전성 제고’ 부분이 포함돼, OT 보안과 관련된 과제가 늘어날 것으로 기대되고 있다. 정부가 발표한 국가사이버안보전략 중 ‘국가 인프라 안전성 제고’ 부문에는 ‘주요 기반시설 보안환경 개선’ 전략이 포함됐다. 국민의 이용이 많고 사이버 공격시 피해가 큰 시설을 국가 주요 기반시설로 지정해 보호할 수 있도록 관련 제도를 개선한다는 방침이며, 주요 기반시설을 운영하는 기관이 사이버 보안 업무 전담조직 및 일정 비율 이상의 예산을 확보할 수 있도록 지원을 강화한다는 계획이다.

<

또한 기관이 주요 기반시설을 구축하는 단계에서부터 보안을 고려할 수 있도록 가이드라인을 마련하고 관련 점검체계를 구축하며, 민간분야 기반시설 관리기관이 도입하는 네트워크·정보보호 장비 등에 대해 자율적으로 보안성을 검토할 수 있는 환경을 마련할 수 있도록 지원한다는 전략이다.

OT 환경에 대한 가시성 확보가 우선

이러한 컴플라이언스 이슈, 사이버 위협의 증가들로 인해 기업 및 기관들의 보안에 대한 관심이 날로 높아지고 있다. 하지만 기관 및 기업은 OT 보안 환경을 구축해본 경험이나, 담당자가 있는 것이 아니다보니 무엇부터 해야 하는지 모르고, 헤매는 경우가 많다. 이에 보안 기업들은 OT 보안 환경 구축 방안 컨설팅을 서비스로 우선적으로 제공하고 있다. 특히 이제야 시장이 형성되고 있고 특정 담당자도 없는 만큼, 보안 기업의 컨설팅 역량이 사업에 큰 영향을 미친다는 설명이다.

방혁준 쿤텍 대표는 “OT 네트워크에서는 보안 및 네트워크 담당자가 없다. 시스템은 시스템 벤더사에서 구축하며, 운영자에게 운영 매뉴얼만 주는 경우가 많다. 운영 엔지니어는 보안 및 네트워크에 대한 지식이 부족할 수도 있다. 때문에 OT 보안 사업을 추진함에 있어 보안 기업의 컨설팅 역량이 매우 중요하다”고 설명했다.

이어 방혁준 대표는 “OT 보안을 위해서는 4가지 기본 원칙이 중요하다. 먼저 ‘개발 보안’이다. 제조사는 제품을 개발하면서 보안을 고려해야 한다. 또한 시스템 라이프사이클 전체, 업데이트 및 폐기까지 포괄하는 과정에 대한 ‘보안 메커니즘’도 요구된다. ‘운영의 관점에서의 보안’도 고려할 필요가 있다. 검증된 제품을 갖고, 평가할 수 있는 프로세스를 갖춰야 한다. 마지막은 ‘교육’으로, OT 보안 담당자가 따로 없는 만큼 OT 보안에 대한 교육 프로그램이 진행돼야 한다”고 강조했다.

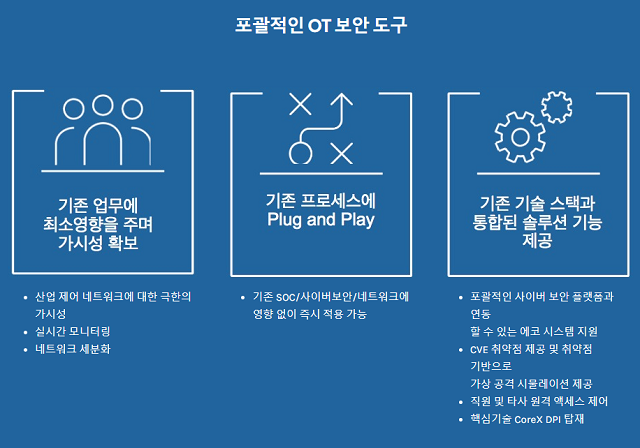

OT 보안의 첫걸음은 내부 자산에 대한 가시성을 확보하는 것이다. 하지만 가시성을 확보하기 위한 요구사항이 IT 환경에 비해 까다롭다. 시스템 가용성에 지장이 있어서는 안 되며, OT 전용 프로토콜도 분석할 수 있어야 한다.

박현희 포티넷코리아 부장은 “OT 환경에 대한 가시성을 확보하기 위해서는 전용 프로토콜을 분석할 수 있는 역량이 필요하다”라고 강조하며, “전용 프로토콜을 지원하지 않는다면 통제가 불가능하기 때문에 보안 기업들은 전용 프로토콜을 얼마나 다양하게 인지할 수 있는가에 초점을 맞추고 있다. 특히 보안 솔루션이 도입되는 과정을 봐도 시스템 벤더사가 추천하는 솔루션을 얹어가는 경우가 많기 때문에, 시스템 벤더사와의 협업이 무엇보다 중요한 시장”이라고 설명했다.

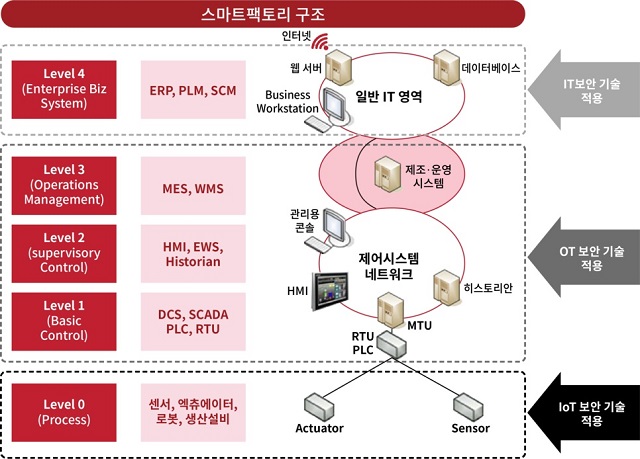

OT 환경에 대한 가시성을 확보했다면, OS 보호 솔루션, 안티바이러스 등 사이버 위협에 대응할 수 있는 솔루션을 도입한다. 가시성 확보를 위한 솔루션은 보안 이슈를 탐지할 수 있지만 대응은 할 수 없기 때문에, 대응이 가능한 OS 보호 솔루션 및 안티바이러스, 방화벽 등의 솔루션을 단계적으로 구축한다는 개념이다.

도입되는 OS 보호 솔루션, 안티바이러스, 방화벽 등의 솔루션 또한 IT 환경과 차이를 보인다. 가용성에 초점이 맞춰져 있기 때문에 엔드포인트에 설치되는 OS 보호 솔루션, 안티바이러스는 최대한 시스템 리소스에 영향이 없도록 최적화돼야 한다. 방화벽 등 네트워크 보안 솔루션 또한 블랙리스트를 기반으로 운영되는 IT 환경과 달리, OT 환경에서는 화이트리스트를 기반으로 동작해 공정에 주는 영향을 최소화해야 한다.

임상욱 시큐아이 신사업TF그룹 부장은 “OT 보안은 가시화 솔루션뿐만 아니라, 내부 시스템을 보호할 수 있는 엔드포인트 보안 솔루션, 외부로부터 유입되는 위협을 차단할 수 있는 방화벽 등으로 구성된 프레임워크가 필요하다. 현재 국내 시장은 OT 환경 내 자산을 식별하고, 위협을 탐지하는 가시화 솔루션에 집중된 모습이다. 이에 따라 향후에는 사이버 위협에 실질적으로 대응할 수 있는 솔루션에 대한 요구가 많아질 것으로 예상된다. 시큐아이는 OT 보안 체계를 구축하는 초기부터 대응까지 염두한 전체적인 프레임워크를 구성할 것을 권장하고 있다”고 말했다.

한편 보안기업들은 전용 프로토콜, 가용성 중시 등 OT 시장의 특성 때문에 개념증명(POC) 등 영업활동에도 많은 시간이 소요되고 있다고 이야기한다. POC를 진행할 때 시스템의 가용성을 해치지 않아야 하기 때문에, 유사한 가상 환경을 만들어 기능을 소개하는 방식으로 진행되는 경우가 많다. 실제 시스템 환경에서 테스트를 진행하기 위해서는 1년 1~2번 있는 정기점검기간을 기다려야 한다. 실제 솔루션 구축 또한 한정된 정기점검기간에 진행돼야 하기 때문에 총 사업 일정이 길어질 수밖에 없다는 설명이다.

국내 시장 본격화, 교육 프로그램 통해 보안 인식 확산

보안 기업들은 최근 OT 환경을 대상으로 한 사이버 위협이 늘어남에 따라, 관련 기관 및 기업에서의 문의가 늘어나고 있다고 이야기한다. 하지만 보안 담당자가 따로 있거나, 보안 체계가 구축돼 있는 상황이 아니다보니 기초적인 문의가 많다고 말한다.

보안 기업들은 보안 솔루션을 구축하기 이전에 컨설팅 서비스를 우선적으로 제공하고 있다. 이 컨설팅에는 보안 환경 구축 방안은 물론, 보안사고 발생 시 대응 매뉴얼 등도 포함된다. 이러한 절차 또한 ISA/IEC 62443 표준을 기반으로 제공하고 있다.

방혁준 쿤텍 대표는 “OT 환경에서는 보안 및 네트워크 전문가가 없다보니 보안 벤더의 컨설팅 역량이 매우 중요하다. 시스템 벤더들은 운영 매뉴얼만 제공하기 때문에, OT 운영자는 OT 네트워크를 제대로 파악하지 못하고 있는 경우가 있다. OT 보안 컨설팅을 위해서는 OT 환경에 대한 이해는 물론, 네트워크 설계, 전용 프로토콜 및 OS에 대한 지식 등 특화된 역량이 요구된다”고 설명했다.

이어 “OT 시스템을 운영하고 있는 기관 및 기업에서는 보안 사고 시 대응 방안을 정리한 매뉴얼을 만드는 것이 중요하다. IT 환경에서 침해사고 대응 팀(CERT: Computer Emergency Response Team)이 있듯이 OT 환경도 대응할 수 있는 절차를 마련해야 한다. ISA/IEC 62443 등 글로벌 표준 또한 침해사고 대응 팀 관련 내용을 정리하고 있는 만큼, 관련 요구사항 또한 빠르게 늘어날 것으로 전망된다”고 덧붙였다.

보안 업계 관계자들은 입을 모아 OT 보안 시장이 급성장할 것이라고 말한다. 아직 태동 단계의 시장이지만, 정부의 스마트공장 관련 정책 등과 맞물려 시장이 급성장한다는 것이다.

SK인포섹 관계자는 “정부는 2022년까지 스마트공장을 3만 개 보급하겠다고 밝힌 바 있으며, 작년 4월 발표한 ‘5G+ 전략’에서 스마트 공장에 대한 보안모델을 개발, 확산할 것이라는 내용이 포함됐다. 스마트 공장 보안 강화를 위해 중소기업 현장 정보보호 컨설팅을 확대하고 IoT 제품 보안 취약점 점검 지원도 확대하며 스마트공장 가이드라인의 보안 분야를 보강할 계획이다. 이처럼 정부 차원의 스마트공장 보급 확대와 OT 보안 강화 전략이 추진되고 있어 OT 보안에 대한 관심과 수요는 더욱 높아질 전망”이라고 설명했다.

시큐아이, 쿤텍, 포티넷 등 보안 기업들은 OT 보안에 대한 인식을 확산시키기 위해 관련 교육 프로그램 등을 진행할 계획이다. 관련 담당자가 부족한 상황에서 교육 및 컨설팅을 통해 관련 시장을 선점한다는 전략이다.

<OT 보안 관련 기업별 핵심 전략>

시큐아이, 가시화부터 NGFW까지 전반적인 프레임워크 제공 |

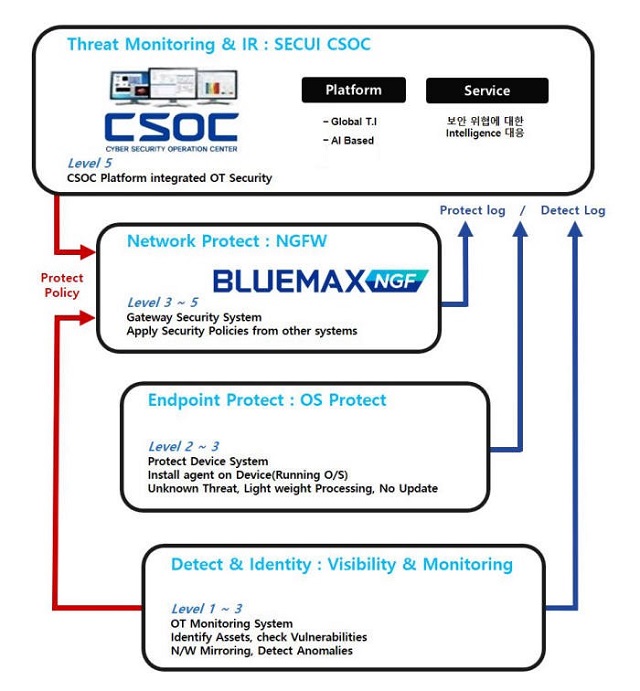

시큐아이(대표 최환진)는 OT 보안에 대해 전반적인 프레임워크를 구성해 제공하고 있다. 시큐아이의 OT 보안 프레임워크는 크게 ▲탐지 ▲엔드포인트 보호 ▲네트워크 보호 등 3단계로 구분할 수 있으며, 이를 총괄할 수 있는 관제 서비스도 제공하고 있다. 먼저 탐지 단계에서는 가시화 및 모니터링에 집중한다. OT 모니터링 시스템을 구축하고, 네트워크 미러링 등을 통해 OT 환경 전체에 대한 가시성을 제공한다. 이 단계에서 시큐아이는 클래로티와 협력을 통해 관련 역량을 확보하고 있다. 두 번째 단계인 엔드포인트 보호에서는 OS 보호 솔루션을 통해 디바이스 시스템을 보호한다. 시큐아이는 ‘앱가드(AppGuard)’를 통해 OS를 보호하고 있으며, 주로 디바이스 악성코드 감염을 차단한다. 세 번째 단계인 ‘네트워크 보호’ 단은 시큐아이의 NGFW 솔루션 ‘블루맥스(BLUEMAX)’로 외부에서 유입되는 사이버 위협을 차단한다. 마지막 관제 서비스를 통해 사이버 위협 동향을 분석하고 신규정책을 적용하는 등 이슈에 대응하고 있다. 임상욱 시큐아이 신사업TF그룹 부장은 “현재 보안 기업에서 얘기하는 OT 보안은 대부분 단계별로 구분된다. 하지만 단계별로 나눠 보안 체계를 구축하면 홀이 생길 수 있으며, 각 솔루션별로 역할이 한정된다. OT 보안은 가시화, 엔드포인트 보호, 네트워크 보호 등의 기본적인 보안 프레임워크를 구성해야 하며, 이후 필요에 따라 추가적인 솔루션을 적용해야 한다”고 강조했다. 이어 “현재 OT 환경에서 보안 사고가 발생하고 있다는 것은 자명한 사실이다. ‘스마트 X’로 IT와 OT가 연동되는 시점에서는 보안을 필수적으로 고려해야 한다. 이 외에도 모바일 디바이스 관리, 출입 통제 등 물리적인 보안 체계도 갖춰야 한다”면서, “시큐아이는 지난해부터 OT 보안시장에 의욕적으로 투자하고 있으며, 올해부터 레퍼런스 확보 등 가시적인 성과가 나올 것으로 기대하고 있다”고 덧붙였다. 한편 시큐아이는 국내 OT 보안 시장 확대를 위해 담당자를 대상으로 한 세미나 등 교육 프로그램을 진행할 계획이다. 시큐아이는 지난해부터 다양한 행사에서 OT 보안의 중요성을 강조해 왔으며, 올해부터는 자체 행사 등을 통해 홍보를 더욱 강화한다는 방침이다. |

SK인포섹, 스마트 공장 중심으로 융합보안 서비스 확대 |

SK인포섹(대표 이용환)은 민간 분야를 대상으로 한 OT 보안 체계 서비스를 선보이고 있다. ISA/IEC 62443과 같은 국제 표준에 맞춰 공장 등 제조기반 시설 운영에 요구되는 보안 아키텍처, 솔루션, 기업 조직 운영까지 전체 보안체계를 제공한다. 또한 SK인포섹은 KISA의 ‘안전한 스마트제조 지원을 위한 스마트 공장 보안 취약점 점검’ 사업 수행 기업으로 참여한 바 있다. 지역 스마트 공장 두 곳을 대상으로 취약점을 비교 분석해 공통으로 요구되는 보안 조치 사항을 도출하고, 민간에서 활용 가능한 스마트 팩토리 보안 체크리스트를 만들었다. SK인포섹은 2017년부터 융합보안 사업을 선언하고, OT 보안과 관련한 사업을 선도적으로 진행하고 있다. 한국산업단지공단이 주도하는 스마트 산업단지 구축 사업에서 융합 보안서비스를 시범사업으로 선보이고 있다. 5G, AI, IoT 등 ICT 기술이 집약돼 있는 스마트 산업 단지에서의 보안 서비스를 제공하며 정보보안에서부터 안전관리까지 확장된 개념의 융합보안 서비스를 확대해 나가고 있다. 향후 SK인포섹은 스마트팩토리 보안 역량을 자사 통합관제플랫폼 ‘시큐디움 IoT’와 연계해 융합보안을 선보인다는 계획이다. 정보보안, 물리보안, 제조설비 시스템 등 모든 데이터를 수집하고 이상 행위를 탐지하고, 상관관계 종합 분석으로 위협에 대응한다는 목표다. |

윈스, 통신망 중심으로 OT 보안 사업 전개 |

|

윈스(대표 김대연)는 국가기반시설인 통신망을 보호하는데 주력하고 있다. 특히 ‘스마트 X’ 등으로 인해 OT 환경과 5G 환경이 연결될 것으로 전망하고, OT와 IT의 경계 구간에서 발생하는 사이버 위협에 대응한다는 전략이다. 주은영 윈스 연구개발본부 개발1실장은 “최근 5G와 IoT 단말 기능이 급격하게 향상되면서 IT와 OT의 경계가 무너지고 있다. 예를 들어 자동차 네트워크인 V2X와 같은 프로토콜을 수행하는 환경이지만, 서버와의 보다 빠른 통신을 위해 5G가 접목되고 있다. 이 말은 5G 통신의 서비스와 동시에 V2X 네트워크 통신이 가능하다는 의미로 5G 단말의 취약점, 인터넷 구간의 취약점이 OT 구간의 보안의 영역이 허물어지고 있다는 것을 의미한다”고 설명했다. 윈스는 ‘스나이퍼 MIS(SNIPER Mobile Infrastructure Security)’ 및 ‘스나이퍼 MNS’ 솔루션을 통해 LTE 및 5G 단말의 통신 접점이 되는 내부 코어망 서버를 보호하고 있다. 특히 OT 환경과 5G 환경이 연결되는 에지(Edge)단의 보안 위협에 대응하기 위해 5G 에지 보안도 지속적으로 연구하고 있다. 윈스는 이러한 연구의 결실로 한전KDN과 공동개발 과제를 진행, 한국전력공사에 트래픽 이상징후 시스템(SNIKA) 솔루션을 공급, 운영하고 있다. 주은영 실장은 “사실 OT 환경은 보안 취약점으로 인해 기반시설이 붕괴하는 등 대형사고로 이어질 수 있어 보안이 필수적이다. 하지만 국내 보안 기업은 표준화 및 프로토콜에 대한 정보를 제공받기 어려운 실정이다. 글로벌 시스템 제조사들이 기술 유출을 우려해 정보를 제공하지 않기 때문이다. 국내 기업이 참여하는 OT 보안 시장을 형성하기 위해서는 국가 차원에서의 지속적인 노력과 투자가 확산돼야 한다”고 강조했다. |

쿤텍, 클래로티와 협력 통해 국내 OT 보안 시장 공략 |

융합 보안 SW 전문 기업 쿤텍(대표 방혁준)은 글로벌 OCS 보안 전문 기업 클래로티(Claroty)와 협력해 국내 시장을 공략한다. 클래로티는 바이오, 제약, 발전소, 제조 분야 등의 글로벌 레퍼런스를 확보하고 있으며, 산업제어시스템 관리를 위한 OT 기반 네트워크 모니터링 및 보안 솔루션을 제공하고 있다. ‘클래로티 플랫폼(Claroty Platform)’은 산업 제어 시스템 전반의 보안 운영 현황에 대한 가시성, 사이버 위협 탐지율을 통해 원격 액세스 및 산업제어네트워크를 관리하고, 네트워크 위협에 대한 근본 원인을 분석해 정보로 제공하는 보안 솔루션이다. ‘클래로티 플랫폼’에 적용된 코어엑스(CoreX) 기술은 각 기업의 운영기술 네트워크의 운영 현황에 맞춰 보안 시스템 운영 계획을 수립할 수 있도록 지원한다. 방혁준 쿤텍 대표는 “클래로티는 글로벌 OT 시스템 벤더사들과 파트너를 맺고 있어, 전용 OS 및 프로토콜에 대한 인텔리전스를 보유하고 있다. 또한 시스템 벤더들과의 파트너십을 통해 고객의 피드백을 수용, 원격 기술 지원 체계를 갖추는 등 다양한 기술 역량을 보유한 것이 특징”이라면서, “클래로티는 OT 보안 분야에서 투자를 가장 많이 받은 기업이며, 슈나이더, 지멘스 등 시스템 벤더들이 투자에 참여하는 등 기술력을 인정받고 있다”고 설명했다. 이어 “쿤텍은 네트워크 컨설턴트, ICS 특성을 이해하고 제어할 수 있는 엔지니어, 보안 솔루션에 대한 지식을 갖춘 엔지니어 등으로 구성된 팀으로 고객사를 공략하고 있다. 이 팀을 통해 고객이 신뢰할 수 있는 컨설팅, POC를 진행하고 있다. 더불어 OT 운영자를 대상으로 ISA/IEC 62443 전문 교육 프로그램을 진행해, 보안 사고시 대응 가이드 등을 교육·지원할 계획”이라고 덧붙였다. |

파이어아이, OT 및 IT 환경 포괄한 통합 보안 체계 제공 |

파이어아이는 OT와 IT 네트워크에서 통합된 보안 체계를 구축할 수 있다는 점을 강점으로 내세우고 있다. 예를 들어 파이어아이의 침해 및 대응 리테이너 서비스는 IT 및 OT 사고를 모두 다룬다. 또한 국가 주체 및 APT위협 그룹에 의해 행해진 OT공격 사례를 다양하게 다룬 경험을 바탕으로 위협 행위자들의 전술 및 동기에 대한 인텔리전스를 갖추고 있는 것이 강점이다. 파이어아이는 ▲‘ICS 헬스체크’ ▲OT를 위한 ‘매니지드 디펜스’ ▲사이버 위협 인텔리전스 등 3가지의 OT 보안 솔루션을 제공하고 있다. ‘ICS 헬스체크’는 조직이 소프트웨어 기반 에이전트, 네트워크 스캐닝 및 기타 공격 및 침해에 대한 접근 기술을 통해 운영에 대한 리스크 없이 사이버 보안 상태를 체크할 수 있도록 지원한다. 파이어아이의 맨디언트(Mandiant) 컨설턴트는 OT에 대한 이해를 통합해 워크숍 기반 ICS 아키텍처를 검토하고, 보안 환경에 대한 자세한 기술 분석 및 권장 사항을 제공하고 있다. ‘파이어아이 매니지드 디펜스 OT’는 파이어아이 및 주요 OT 툴 제공 업체의 모든 기능을 활용하는 MDR 서비스로, 자사의 사이버 보안 관련 전문 지식 및 기술, 공격자에 대한 자사의 정보를 결합하여 솔루션을 제공, 침해에 대한 영향을 최소화시킨다. ‘사이버 물리적 위협 인텔리전스’는 사이버 물리 시스템 위협에 대한 상황, 데이터 및 실행 가능한 분석을 제공하는 구독형 서비스다. 운영 기술, 산업 제어 시스템, 사물 인터넷 및 물리적 프로세스를 지원하며, 통신 및 의료 분야도 포함된다. 스티브 레드지안 파이어아이 아태지역 부사장은 “파이어아이는 OT 네트워크의 보안이 IT 네트워크의 보안과는 매우 다른 방식으로 수행돼야 한다는 점을 잘 알고 있다. 특히 워터폴 시큐리티(Waterfall Security) 등 OT 보안 기술 공급 업체와 파트너 관계를 맺고 있으며, OT와 관련된 사이버 위협 인텔리전스와 결합된 서비스 형태의 전문 지식을 갖추고 있다. 파이어아이는 해당 기술, 인텔리전스 및 전문 지식을 결합해 OT 네트워크를 보호하려는 조직에게 강력한 보안을 제공한다”고 설명했다. |

포티넷, OT 환경에 ‘보안 패브릭’ 적용…파트너 협력 체계 강화 |

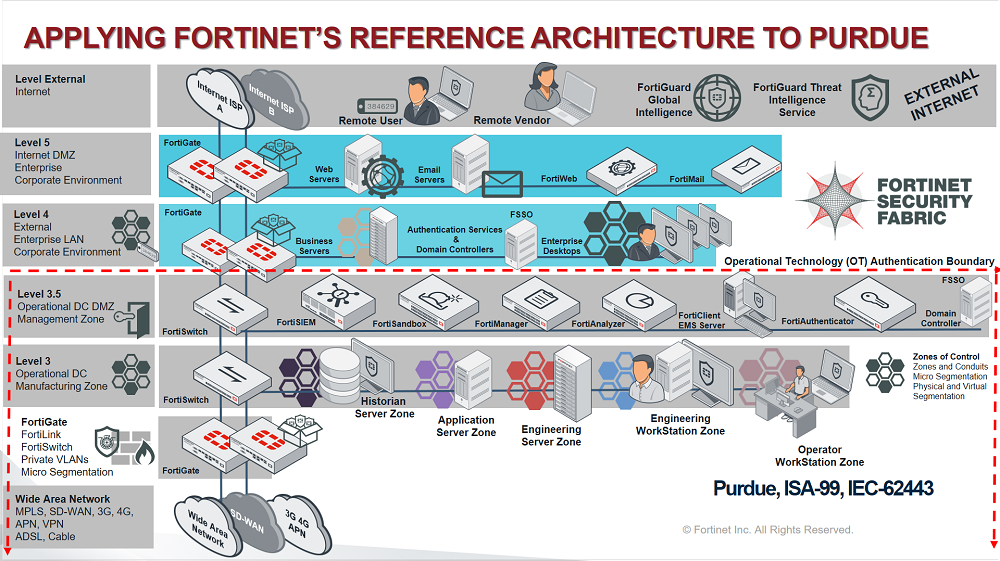

포티넷은 IT 환경과 동일하게 OT에서도 ‘포티넷 보안 패브릭(Fortinet Security Fabric)’을 제공한다. OT망에서는 ISA/IEC 62443 표준에 맞춰 NGFW 솔루션 ‘포티게이트’을 중심으로, 클라우드 연동 및 관리 솔루션을 결합한 환경을 구축한다. 또한 OT APT 공격을 대비해 OT 전용 샌드박스 솔루션도 제공하고 있다. 특히 포티넷은 ICS 벤더사들과의 파트너십을 통해 전용 프로토콜 및 OS에 대한 인텔리전스를 확보하고 있다. GE, 지멘스 등 벤더사들은 파트너십을 통해 포티넷 제품을 ICS와 함께 제안하고 있다. 포티넷은 OT 보안에서는 특히 파트너십이 중요하다고 강조한다. 문귀 포티넷코리아 수석 BDM은 “OT 보안 분야는 진입장벽이 높다. 먼저 OT의 경우 ICS 벤더사와의 협업을 통해 시장을 공략해야 한다. 각 분야별로 두각을 나타내고 있는 ICS 벤더사가 모두 다르며, 이들 역시 전용 프로토콜을 사용하고 있다. 이러한 특징이 OT 보안의 진입장벽이 된다”고 설명했다. 더불어 “OT 보안 시장은 전체적인 보안 환경을 구축해야 하기 때문에, 기업 간 협업이 매우 중요하다. ICS 벤더, 보안 컨설팅 전문 기업, OT 특화 관제 기업 등과 원활한 협업이 이뤄져야 한다”면서 “특히 컨설팅은 OT 담당자가 보안에 대한 지식이 부족한 경우가 있기 때문에 부안 체계를 가이드해 줄 수 있는 역량이 필요하다. 관제 분야 역시 OT 특화 SEIM 등 전문적인 역량이 요구된다”고 강조했다. 이어 “무엇보다 ICS 벤더사와의 협업이 가장 중요하다. ICS 벤더사와 협업을 통해 토털 솔루션을 제공하는 것이 핵심이다. 레퍼런스 확보와 시장 공략 역시 벤더사와의 협업을 중심으로 진행될 것으로 전망된다”고 덧붙였다. 마지막으로 문귀 수석 BDM은 “한국 시장은 매우 폐쇄적인 시장이다. OT 보안 시장도 이제 막 태동하는 분위기로, 가이드가 만들어지고 있는 실정이다. 글로벌 기업 입장에서는 협소한 국내 상황만을 보고 비전을 수립하는 방향은 지양됐으면 한다. 국내외 벤더들의 좋은 사례를 수용해서 글로벌 경쟁력을 갖출 수 있도록 진행돼야 할 것”이라고 주장했다. |